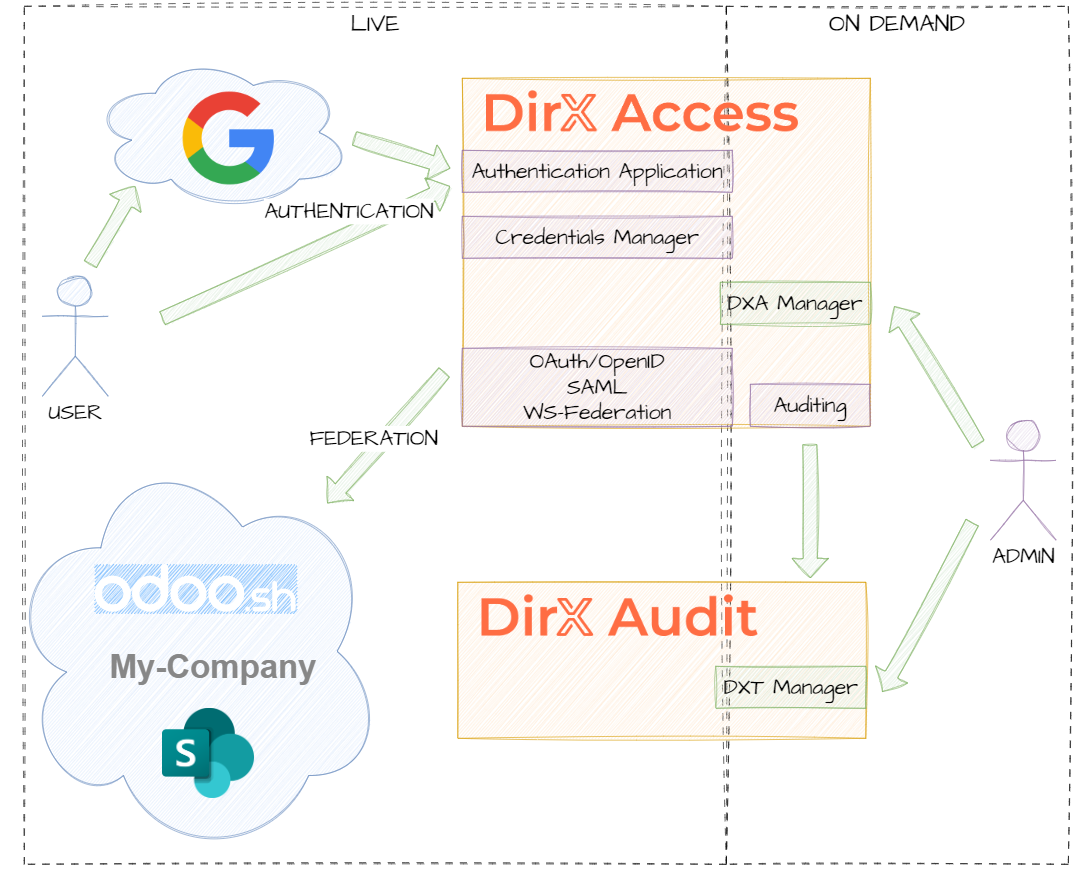

System Überblick

Das folgende Bild beschreibt das auf dem DirX Access Demoserver bereitgestellte Szenario. Jeder kann in der Rolle eines Benutzers mit dem Szenario interagieren. Um zusätzliche Funktionen (z. B. Auditing) zu sehen, fragen Sie bitte nach einer Vorführung.

Links

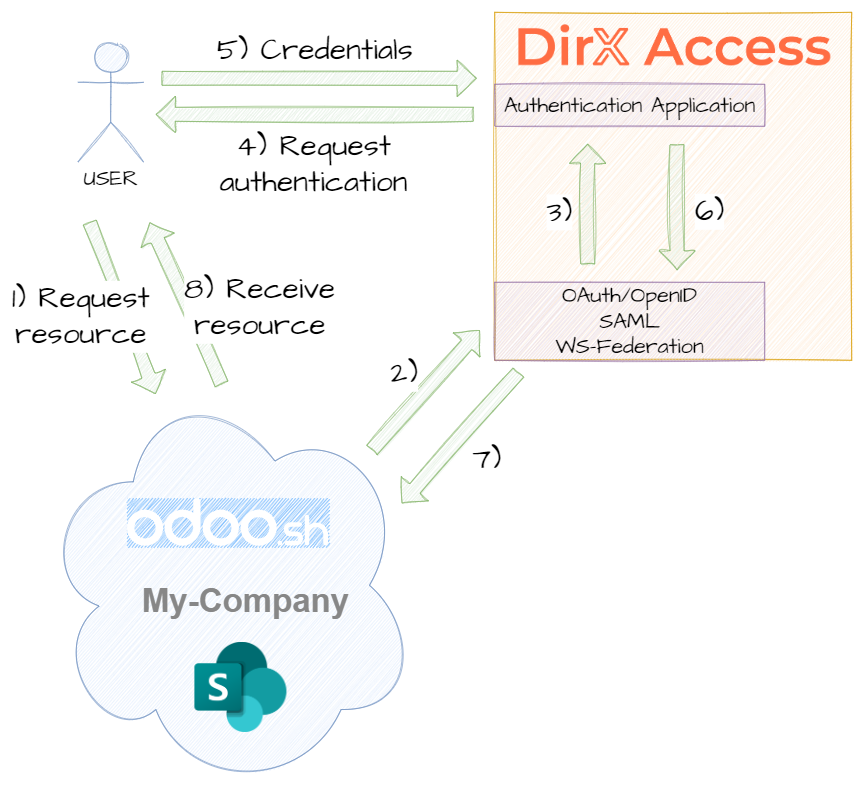

Federation

Federation ist ein Prozess im Identitäts- und Zugriffsmanagement (Identity und Access Management – IAM), um Identitäten über mehrere Systeme oder Organisationen hinweg zu verknüpfen. Das ermöglicht es Benutzern mit nur einer Anmeldung auf verschiedene Anwendungen zugreifen zu können. Das Single Sign-On (SSO) wird hierbei durch die Nutzung eines Vertrauensverhältnisses zwischen Identity Providern (IdPs) und Service Providern (SPs) ermöglicht.

In diesem Demoszenario können Sie ausprobieren, wie Federation mit DirX Access verschiedene Anwendungen nahtlos miteinander verbindet. Bitte folgen Sie hierfür den nachfolgenden Schritten:

-

Wählen Sie eine der angebundenen Anwendungen (SPs) aus:

- My-Company - Mockup-Webseiten eines fiktiven Unternehmens,

- Odoo - CRM-Anwendung in einer öffentlichen Cloud; Um auf die Odoo-CRM-Anwendung zuzugreifen, muss das Konto eine im Credentials Manager registrierte E-Mail-Adresse haben.

- Wenn Sie auf den Link klicken, werden Sie zur DirX Access Authentifizierungsanwendung (Authentication Application) weitergeleitet.

- In der Authentication Application gibt es mehrere Authentifizierungsoptionen. Sie können eine beliebige Option auswählen, sofern Sie bereits Anmeldeinformationen dafür registriert haben. Wenn Sie nicht über die erforderlichen Anmeldeinformationen verfügen oder noch kein Konto haben, gehen Sie bitte zu „Registrierung und Kontoverwaltung“.

- Nach erfolgreicher Anmeldung werden Sie zu der ausgewählten Anwendung weitergeleitet.

- Der Zugriff auf andere über Federation angebundene Anwendungen erfordert von nun an keine weitere Authentifizierung, da die Daten zu Ihrer Identität nun in der aktuellen Session vorhanden sind.

Registrierung und Kontoverwaltung

Als Identity Provider unterstützt DirX Access nativ die Registrierung aller Arten von Anmeldeinformationen für die angebotenen Authentifizierungsmethoden. Die Registrierung und anschließende Verwaltung der Anmeldedaten ist über den „Credentials Manager“ möglich.

Das Demoszenario ermöglicht die Registrierung eines neuen Benutzers mit Benutzernamen und Passwort als Anmeldedaten.

Mit einem registrierten Konto ist es möglich:

- Alle Anmeldeinformationen zu verwalten (neue erstellen, vorhandene zu ändern und entfernen),

- Sich mit der E-Mail Adresse für die für die DirX E-Mail-Liste an- und abzumelden.

Anschließend können bestehende Benutzer auch FIDO/WebAuthn-Anmeldeinformationen registrieren (in manchem Kontext auch bekannt als Windows Hello for Business).

Auf Produktivsystemen kann der Credentials Manager auch Helpdesk-Mitarbeitern dabei helfen, Konten zu entsperren, die aufgrund ungültiger Authentifizierungsversuche blockiert wurden (z. B. durch zu viele ungültige Anmeldeversuche mit falschem Passwort).

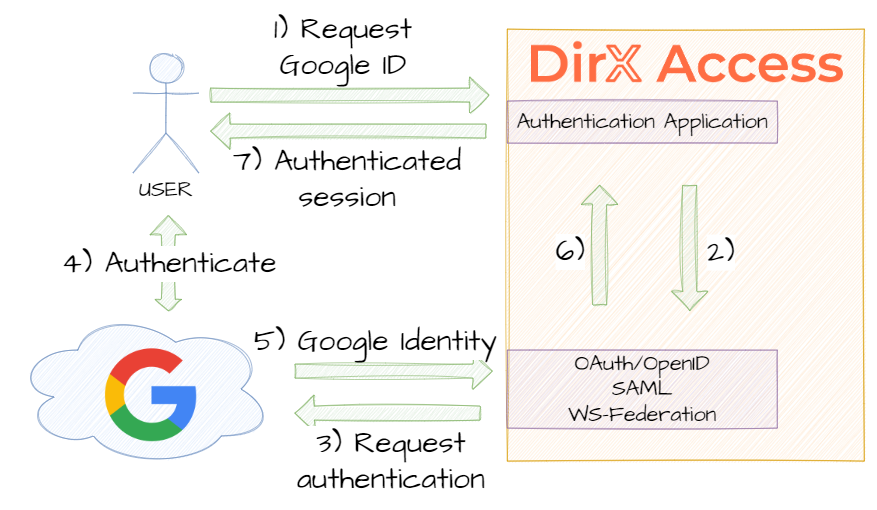

Google Integration

Im Demoszenario für die Integration mit Google ist die Rolle von DirX Access getauscht – DirX Access ist hierbei Konsument der von Google bereitgestellten Identitäten.

- Wählen Sie in der Authentication Application die Option „Alternative Login“ -> „Google“.

- Über den Button „Anmeldung“ werden Sie werden zur Authentifizierungsseite von Google weitergeleitet.

- Nach erfolgreicher Anmeldung bei Google werden Sie anschließend wieder zu DirX Access weitergeleitet.

- DirX Access erstellt für Sie eine Session, die Sie auch für den den Zugriff auf die anderen Anwendungen verwenden können.

Mit DirX Access ist es generell möglich die empfangenen Identitäten zu speichern und weiter zu verwalten – das ist das sogenannte Just-in-Time-Provisioning. In dem Demoszenario ist es allerdings nicht auf diese Weise konfiguriert.

Risikobasierte Authentifizierung

Um Sicherheit zu erzielen, muss immer ein Gleichgewicht gefunden werden zwischen dem, was auf der einen Seite effektiv und benutzerfreundlich ist, und auf der anderen Seite ausreichend sicher ist. Ein Administrator könnte direkt am Anfang von jedem Benutzer die Anmeldung mithilfe komplexer Multifaktor-Authentifizierungsmethoden fordern. Das könnte allerding unnötig kompliziert werden, wenn das System Ressourcen enthält, die ein unterschiedliches Schutzniveau erfordern.

Daher ermöglicht DirX Access die Konfiguration risikobasierter Authentifizierungsrichtlinien. Diese Richtlinien betrachten folgende Aspekte:

- den Kontext der angeforderten Ressource,

- den Benutzer, der den Request stellt, und seine Gewohnheiten,

- die Zugriffszeit, IP-Adresse usw.

Darauf basierend wird jedem Request eine Risikostufe zugewiesen. Der Benutzer muss dann eine ausreichend sichere Authentifizierungsmethode verwenden, um die entsprechende Risikostufe auszugleichen.

In diesem System wird eine risikobasierte Authentifizierung anhand eines einfachen Szenarios demonstriert. Zwei Ressourcen wurden zwei unterschiedliche Risikostufen zugewiesen. Wenn Sie versuchen, darauf zuzugreifen, werden Sie nach zwei verschiedenen Authentifizierungsmethoden gefragt.

Natürlich ist auch in diesem Fall SSO aktiv. Das heißt, wenn Sie bereits eine Session haben, in der Sie sich mit einer ausreichend sicheren Authentifizierungsmethode angemeldet haben, werden Sie nicht zur erneuten Authentifizierung aufgefordert.

Demo Guide

Willkommen zum DirX Access Demo Szenario!

Auf diesen Seiten werden Sie durch die gängigsten DirX Access Szenarien geführt. DirX Access ist spezialisiert auf Benutzerauthentifizierung, Single-Sign-On, Identity Federation, sowie Autorisierung innerhalb komplexer, heterogener Systeme.

Die folgende Liste hilft Ihnen reibungslos durch die gesamte Demonstration zu gehen. Jede Aktion ist zudem nochmal detaillierter im linken Menü beschreiben.

Erstellen Sie zuerst ein neues Benutzerkonto unter Registrierung, um sich in den nachfolgenden Schritten authentifizieren zu können. Sie können einen beliebigen Benutzernamen und Passwort wählen.

Das Demo Szenario ermöglicht zudem andere Authentifizierungsformen auszuprobieren. Diese sind später im Szenario auch für den Zugriff auf sensible Ressourcen mit hohem Risiko erforderlich.

Die Registrierung von TOTP-Anmeldeinformationen erfordert ein geheimes Passwort (Shared Secret) zwischen DirX Access und der TOTP Calculator Anwendung. DirX Access stellt dieses Shared Secred in Form eines QR-Codes bereit, der von den meisten aktuellen, mobilen TOTP-Authentifizierungs-Apps verwendet werden kann.

Die FIDO- oder WebAuthn-Registrierung erfolgt über die DXA Authentication application über den Link Registrierung -> FIDO Registrierung. Hierfür benötigen Sie einen FIDO/WebAuthn-Authentifikator (z. B. Windows Hello, Apple FaceId, dediziertes FIDO-fähiges Token usw.). Die FIDO-Registrierung erfordert zunächst die Authentifizierung mit Ihrem Benutzernamen und Passwort.

Alle Anmeldeinformationen können anschließend über den DXA Credentials Manager verwaltet werden.

Besuchen Sie die Webseite My-company (eine von DirX Access geschützte Drittanbieter-Anwendung) und sehen Sie die nahtlose Integration mit den Authentifizierungsfunktionen von DirX Access.

Besuchen Sie die Cloud Anwendung Odoo, einem cloudbasierten CRM-Tool. Hierzu müssen Sie Ihre E-Mail-Adresse im DXA Credentials Manager registrieren.

Besuchen Sie eine high-risk Ressource (eine Ressource mit hoher Risikoeinstufung) und sehen Sie, wie DirX Access eine sichere Authentifizierung umsetzt.

Sie werden zur DXA Authentication Application weitergeleitet, allerdings mit einer begrenzten Liste verfügbarer Authentifizierungsmethoden. Für den Zugriff auf diese Ressource müssen entweder TOTP- oder FIDO-Anmeldeinformationen registriert sein.

Wählen Sie die Authentifizierung mit Google in der DXA Authentication Application und melden Sie sich mit Ihrem Google Account an. Nach erfolgreicher Anmeldung bei Google erstellt DirX Access eine Session und Sie werden anschließend wieder zu DirX Access weitergeleitet.